روشهای جیلبریک دستگاههای مبتنی بر iOS در دورههای زمانی گوناگون معرفی و عرضه میشوند. پیامد عرضهی این روشها هم تلخ و هم شیرین است. ازطرفی آسیبپذیری در سیستمعامل به افراد امکان میداد تا از محدودیتهای اپل در سیستمعامل موبایلی عبور کنند. عاشقان دنیای فناوری و محققان با استفاده از همین آسیبپذیریها به لایههای مخفی سیستمعامل دسترسی مییابند و علاوه بر امکاناتی همچون شخصیسازی در لایههای زیرین، برخی قابلیتهای مخفی آن را نیز کشف میکنند.

جیلبریک علاوه بر مزیت بالا، تهدیدی جدی بههمراه دارد؛ هکرها با استفاده از روشهای جدید، راهی برای نصب بدافزار یا قفلگشایی آیفونهای گمشده و دزدیدهشده پیدا میکنند. بهعلاوه مقامهای دولتی و سازمانی نیز میتوانند با کمک مجرمان سایبری، به دستگاههای iOS مصادرهای کاربران نفوذ کنند.

مقالههای مرتبط:

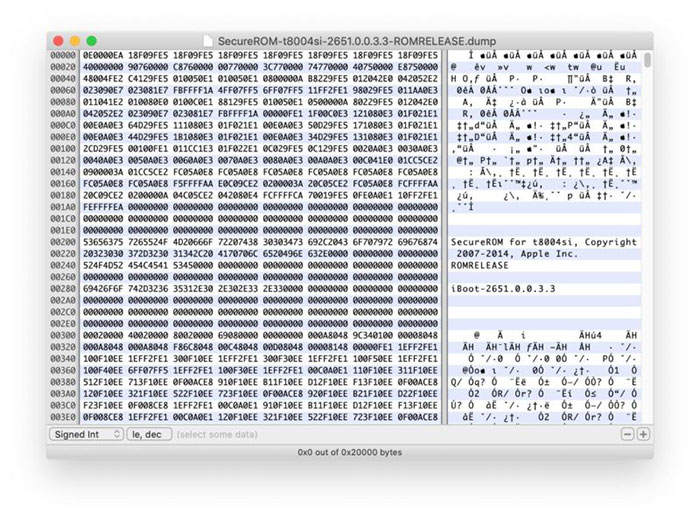

چند روز پیش نسخهی جدیدی از روشهای اکسپلویت بهنام Checkm8 منتشر شد؛ نسخهای که برخلاف تمامی روشهای منتشرشده در ۹ سال گذشته، به بوتروم (Bootroom) سیستمعامل iOS دسترسی مییابد. بوتروم محلی است که اولین کدها برای راهاندازی و شروع به کار iOS در آن اجرا میشوند. بوتروم در یک حافظهی فقط خواندنی در داخل یک تراشه قرار دارد. بههمین دلیل حفرههای امنیتی که در آن بخش کشف میشوند، قابل پچشدن از سوی شرکت سازنده نیستند.

هکر توسعهدهندهی Checkm8 بهنام axiOmX شناخته میشود. او قبلا راهکار نفوذ جیلبریک بهنام alloc8 توسعه داده بود که در سال ۲۰۱۷ منتشر شد. روش مذکور، اولین راهکار نفوذ بوتروم بود که در دوران هفت ساله بیسابقه محسوب میشد. بههمین دلیل محققان و کارشناسان امنیت توجه زیادی به آن کردند. البته روش alloc8 تنها در گوشیهای iPhone 3GS قابل اجرا بود که در آن زمان یک گوشی هفت ساله محسوب میشد. بههمین دلیل کاربردهای واقعی و نهایی زیادی از روش نفوذ alloc8 استخراج نشد.

راهکار Checkm8 تفاوتی جدی با اولین دستاورد هکر مذکور دارد. این روش در ۱۱ نسل آیفون از آیفون 4S تا آیفون X قابل اجرا است. اگرچه نمیتوان از این روش در محصولات جدید اپل استفاده میکرد، اما با همین محدودیت هم میلیونها دستگاه در دست مشتریان، قابلیت جیلبریک پیدا میکند. بهعلاوه بوتروم پس از عرضهی نهایی دستگاه قابل بهروزرسانی نیست و درنتیجه Checkm8 تا ابد توانایی جیلبریک دستگاههای مذکور را خواهد داشت.

بوتروم اپل واچ سری ۳

دن گودین، نویسندهی مقالهی منبع، برای درک بهتر تأثیر Checkm8 روی عملکرد آیفون و سیستمعامل iOS مصاحبهای کامل با توسعهدهندهی آن انجام داد. توماس رید، مدیر بخش مک در شرکت امنیتی مالوربایتس هم در این مصاحبه حضور داشت. بهطور خلاصه موارد زیر را میتوان بهعنوان نتایج مصاحبه بیان کرد که در ادامه به تفصیل به آنها میپردازیم:

- برای اجرای Checkm8 باید به گوشی هوشمند دسترسی فیزیکی داشته باشید. حتی با ترکیب آن با روشهای دیگر هم نمیتوان از راه دور به گوشی نفوذ کرد.

- روش نفوذ تنها به جیلبریکهای محدودی امکان اجرا میدهد. بهبیان دیگر این روش قابلیت ماندگاری بالا ندارد و هربار که دستگاه بارگذاری میشود، باید آن را اجرا کرد.

- Checkm8 قابلیت عبور از ابزارهای امنیتی Secure Enclave و تاچ آیدی را ندارد.

- توضیحات بالا نشان میدهد که تنها در شرایط محدود میتوان با استفاده از Checkm8 در دستگاه قربانی بدافزار نصب کرد. بهعلاوه افرادی که به یک گوشی آیفون دسترسی پیدا میکنند و رمز عبور آن را ندارند، با استفاده از Checkm8 توانایی دسترسی خاصی به دادههای ذخیرهشده در آن نخواهند داشت.

- اکسپلویت Checkm8 به گیکها و هکرها امکان میدهد تا دسترسی مخصوصی به پایینترین سطوح دستگاههای اپلی داشته باشند و تجربهای ناب و جدید را از آن تجربه کنند.

در ادامهی مطلب زومیت خلاصهای را از مصاحبهی دن با توسعهدهندهی Checkm8 میخوانیم.

دن: ابتدا با اطلاعات کلی شروع میکنیم. لطفا توضیح دهید که Checkm8 در سطوح بالا چیست و چه محدودیتهایی دارد؟

axi0mX: این روش یک راهکار نفوذ محسوب میشود که توانایی دور زدن لایههای امنیتی اپل در بوتروم آیفونها و آیپدها را دارد. با اکسپلویت Checkm8 میتوان هر کدی را در سطح بوتروم اجرا کرد. این رویکرد سالها پیش و در زمان عرضهی آیفونهای 3G و 4 مرسوم بود. در آن زمان راهکارهای نفوذ بوتروم متعددی وجود داشت و افراد از آن طریق گوشیهای خود را جیبریک میکردند. پس از مدتی نفوذ به بوتروم غیرممکن شد.

آخرین روش نفوذ بوتروم در سال ۲۰۱۰، برای آیفون 4 و از سوی هکری بهنام Geohot منتشر شد. از آن زمان، امکان نفوذ به آیفون در این سطح وجود نداشت؛ درنتیجه تمامی روشهای جیلبریک پس از بارگذاری سیستمعامل اجرا میشدند. دلیل خاصبودن بوتروم این است که کدهای موجود در آن در کارخانه وارد میشوند و تا پایان عمر دستگاه در آن باقی میمانند؛ درنتیجه اگر روش نفوذی در بوتروم پیدا شود، شرکت توانایی پچکردن آن را نخواهد داشت.

ماندگاری و سطح امنیتی Secure Enclave

دن: وقتی دربارهی رخدادهای غیرقابل پچ صحبت کنیم، بهنوعی باگها را مدنظر داریم. چه توضیحی دربارهی تغییرات ایجادشده در خود دستگاه دارید؟ آیا تغییرات ماندگار هستند یا در زمان بارگذاری مجدد به وضعیت قبلی باز میگردند؟

axi0mX: این اکسپلویت در حافظه حضور دارد، درنتیجه پس از بارگذاری مجدد ماندگار نخواهد بود. وقتی گوشی را مجددا بارگذاری کنید، مجددا به حالت قبل از نفوذ باز میگردد. این بدان معنا نیست که توانایی انجام کارهای دیگر را ندارید. درواقع با یک بار نفوذ و تغییر ساختارها، دسترسی کامل به کل سیستم فراهم میشود، اما خود روش نفوذ پس از بارگذاری مجدد تواناییهای خاص دیگری نخواهد داشت.

دن: اگر افرادی به گوشی کاربر دسترسی پیدا کنند اما رمز عبور آن را نداشته باشند، آیا این روش به آنها در نفوذ به دستگاه کمک میکند؟ آیا روش شما ابزاری برای ورود به بخشهای خاص به آنها میدهد؟ بهبیان دیگر آیا امکان اجرای کارهایی را دارند که بدون آن روش ممکن نبود؟

axi0mX: پاسخ سؤال بالا به شرایط بستگی دارد. پیش از اینکه اپل در سال ۲۰۱۳ روشهای Secure Enclave و تاچ آیدی را معرفی کند، راهکارهای امنیتی پیشرفتهای در دستگاهها وجود نداشت؛ درنتیجه، بهعنوان مثال گوشی آیفون 5C مشهودر در پروندهی سن برناردینو توسط FBI قفلگشایی شد، چون مجهز به سیستم امنیتی جدید نبود. درنتیجه در چنین موقعیتهایی با اکسپلویت چکمیت میتوان بهراحتی به رمز عبور گوشی دست پیدا کرد. البته تقریبا برای تمامی گوشیهای هوشمند جدید از آیفون 6 تا آیفون 8، قابلیت Secure Enclave وجود دارد که با رمز عبور از دادههای شخصی شما حفاظت میکند.

روش نفوذ من بههیچوجه تأثیری روی Secure Enclave ندارد. این روش تنها به شما امکان میدهد تا کدهایی را روی دستگاه اجرا کنید. درواقع شما امکان بارگذاری و عبور از کد امنیتی را ندارید، چون توسط یک سیستم مجزا حفاظت میشود. البته برای دستگاههای قدیمیتر که تاحدودی منسوخ شدهاند، سیستم مجزایی وجود ندارد. بهعنوان مثال یک گوشی آیفون 5 بهراحتی توسط این سیستم قابل نفوذ خواهد بود.

دن: درنتیجه روش شما برای نفوذ به دستگاههای مجهز به Secure Enclave و رمز عبور، کارایی بالایی نخواهد داشت.

axi0mX: اگر منظور شما از کارایی، دسترسی به دادهها باشد، نتیجهگیری بالا صحیح است. البته شاید افراد هدفی به جز دسترسی به دادهها داشته باشند و در این صورت شاید کاربردهایی را بهدست بیاورند.

دن: آیا منظور شما ساختن ابزارهایی همچون در پشتی است که در زمان واردشدن رمز از سوی کاربر، آن را به هکر ارسال کند؟

axi0mX: بهعنوان مثال شما گوشی خود را در محلی جا میگذارید. یک مجرم سایبری میتواند با استفاده از روش نفوذ، فعالیتی روی گوشی انجام دهد تا همهی اطلاعات را به کامپیوتر خودش ارسال کند.

دن: آیا این اتفاق زمانی رخ میدهد که کاربر اصلی به گوشی دسترسی پیدا کرده و رمز عبور خود را در آن وارد میکند؟

axi0mX: بله، البته من نگرانی زیادی در اینباره ندارم. چون هکرهایی در آن سطح، عموما تلاش میکنند تا شما را به مرور یک صفحهی وب مخرب یا اقدامی مشابه تشویق کنند. آنها عموما از روشهای نفوذ از راه دور استفاده میکنند. درواقع هکرها آن هم از نوع مجرمان سایبری علاقهی زیادی به نزدیک شدن به قربانی ندارند. آنها دور و مخفی بودن را ترجیح میدهند.

برای استفاده از Checkm8 هکر باید به گوشی هوشمند دسترسی فیزکی داشته باشد و آن را با یک کابل به لپتاپ یا کامپیوتر شخصی متصل کند. چنین رویکردی نیاز به عملیاتی دارد که اکثر هکرها از آن خودداری میکنند.

دسترسی غیرممکن از راه دور

دن: چقدر امکان دارد که یک هکر، اکسپلویت Checkm8 را با روشهای نفوذ دیگر ترکیب کند و از راه دور عملیات نفوذ انجام دهد؟

axi0mX: چنین فرایندی غیرممکن است. این روش نفوذ بههیچوجه از راه دور ممکن نیست. برای استفاده از Checkm8 باید گوشی خود را به یک کابل متصل کنید و وارد حالت DFU شوید. برای ورود به آن حالت هم باید چند ثانیه دکمههای مناسب را به ترتیب مناسب نگه دارید. اکثر کاربران این روش را بهندرت استفاده میکنند. درنتیجه راهکار سادهای برای پیادهسازی نفوذ از راه دور وجود ندارد.

البته برخی فرضیههای نادر و خاص را میتوان در این روش تصور کرد. بهعنوان مثال شما قصد جیلبریک کردن گوشی خود را دارید و آن را به کامپیوتر شخصی خودتان متصل میکنید. در این سناریو، کامپیوتر شما قربانی حملهی قبلی تصور میشود و مجرم سایبری از طریق آن، یک جیلبریک دیگر را با کاربردهایی دیگر در گوشی اجرا میکند. چنین داستانی قطعا برای اکثر کاربران رخ نمیدهد و بهنوعی نمیتوان آن را واقعی و کاربردی دانست.

توماس رید: آیا کد بوتروم که در حاظهی رم قرار دارد، با استفاده از آسیبپذیری جدید تغییر میکند؟ بهبیان دیگر برای اجرای نفوذ آیا باید تغییری در کدهای بوتروم ایجاد شود یا چنین رویکردی الزامی نیست؟ آیا این عملیات در پیادهسازی نفوذ تأثیری دارد؟ البته من تصور میکنم که برخی از کدهای بوتروم در زمان اجرا وارد حافظهی رم میشود و شاید تصور من اشتباه باشد.

axi0mX: پاسخ صحیح به سؤال شما، پیچیده است. کدی که توسط بوتروم استفاده میشود، در حافظهی فقط خواندنی قرار دارد. درنتیجه برای اجرا و استفاده از آن نیازی به کپی کردن کد نیست. من برای اجرای دستورهای مد نظر خودم در دستگاه، باید کمی کدهای اضافه به آن وارد کنم. در چنین وضعیتی، من نمیتوانم کدها را به حافظهی فقط خواندنی وارد کنم و درنتیجه باید آنها را در رم یا SRAM بنویسم. این حافظه، نوعی از حافظهی سطح پایین محسوب میشود که بوتروم برای عملیات از آن استفاده میکند. البته کد اصلی بوتروم آنجا کپی نمیشود. تنها مواردی که من برای ایجاد نفوذ اضافه میکنم، کپی میشوند.

توماس: آیا از این روش میتوان برای اجرا و نصب کدهای دیگر استفاده کرد؟ کدهایی دیگر که دسترسی سطح ریشه دارند؟ درواقع آیا میتوان با استفاده از این روش بدافزار نصب کرد؟

axi0mX: این رویکرد هم به شرایط بستگی دارد. وقتی بخواهید از اکسپلویت Checkm8 برای جیلبریک گوشی خود استفاده کنید، توانایی شخصیسازی روشهای عملکردی اپل را دارید. اپل راهکارهای امنیتی حرفهای دارد. سهم عمدهای از سیستم آنها بهگونهای طراحی میشود که امکان اجرای بدافزار را محدود میکند. اگر کاربر دستگاه خود را جیلبریک کند، برخی از لایههای امنیتی از بین میروند. برخی از کاربران همهی لایههای امنیتی را حذف میکنند و برخی دیگر، تعدادی از آنها را نگه میدارند.

جیلبریکی که با استفاده از این روش نفوذ انجام میشود، همیشه اجرای آن را پس از بارگذاری دستگاه طلب میکند. درنتیجه اگر از اکسپلویت استفاده نکنید، دستگاه به حالت بارگذاری سیستمعامل بدون جیلبریک وارد میشود. درواقع شما نمیتوانید بدافزار را یک بار نصب کرده و برای همیشه و بدون دخالت روش نفوذ اولیه از آن استفاده کنید؛ چون اپل راهکارهای امنیتی متعددی در برابر آن دارد.

دن: شاید فردی بتواند با استفاده از Checkm8 یک بدافزار کیلاگر در دستگاه iOS نصب کند. آیا زمانیکه دستگاه مجددا بارگذاری شود، بدافزار از بین میرود؟

axi0mX: بله صحیح است و کیلاگر در صورت حذفنشدن هم بهدرستی کار نمیکند. درواقع بدافزار شاید در سیستم بماند، اما iOS چنین رویکردی نسبت به آن دارد: «این اپلیکیشن اعتبار لازم برای اجرا در این گوشی را ندارد، پس آن را حذف میکنم.»

دستگاههای iOS قابلیتی بهنام زنجیرهی بوت امن دارند. عملیات بارگذاری از بوتروم شروع شده و هر مرحله از آن با مرحلهی قبلی بررسی میشود تا اعتبار آن تأیید شود. همیشه مراحل تأیید در جریان هستند و در نتیجه تنها نرمفزارهای قابل اعتماد اجرا میشوند. اگر بخواهید این زنجیره را با هدف اجرای نرمافزار مورد نظر خود بشکنید، عواقب آن کاملا به تصمیم و رویکرد شما بستگی دارد. اگر کاربر تصمیمی به دخالت در روش کاری اپل نداشته باشد و فرایند جیلبریک هم انجام نشود، زنجیرهی امن بارگذاری مسیر همیشگی خود را ادامه میدهد. درنتیجه بدافزار در مرحلهی بعدی راهاندازی دستگاه توانایی دور زدن زنجیرهی امنیتی را ندارد.

کاربر نمیتواند با استفاده از Checkm8، عملیاتی دائمی در دستگاه خود داشته باشد. تنها راه دور زدن چرخهی بوت امن، اجرای دستی آن در هر مرتبه از بارگذاری است. درنتیجه وقتی دستگاه بارگذاری میشود، باید در حالت DFU باشید. بهعلاوه اتصال به کابل و اجرای عملیات نفوذ باید در هر مرحله انجام شود.

توماس: من از توضیحات شما نتیجه گرفتم که اگر فرد یا سازمانی بدون داشتن رمز عبور قصد دسترسی به دادههای گوشی را داشته باشد، بهخاطر ذخیرهسازی دادهها در Secure Enclave و رمزنگاری آنها، امکانات زیادی نخواهد داشت. درواقع روش Checkm8 برای چنین مقاصدی راهکار مناسب محسوب نمیشود. آیا تصور من صحیح است یا آنها میتوانند برخی کارها را با استفاده از این روش انجام دهند؟

axi0mX: اگر روش را بهعنوان یک راهکار تکی در نظر بگیریم، آنها تواناییهای زیادی با استفاده از آن نخواهند داشت. البته امکان دارد که چنین افرادی از ترکیب بیش از یک روش نفوذ استفاده کنند یا بهنوعی زنجیرهای از نفوذ را تشکیل دهند. در چنین احتمالی آنها میتوانند از Checkm8 بهجای روشهای دیگر استفاده کنند، چون سریعتر خواهد بود یا عملکرد آسانتری دارد. درنتیجه شاید از این روش بهعنوان یک مرحله در مسیر شکستن رمز عبور گوشی هوشمند استفاده شود.

روش جدید ابزار مستقیمی برای حدس زدن رمز عبور در اختیار مجرمان سایبری قرار نمیدهد. درواقع حتما باید از ترکیب آن را روشهای دیگر استفاده شود. من نمیدانم که مجرمان چه ابزارهایی در دست دارند. شاید ابزارهایی داشته باشند که بدون نیاز به Checkm8 همهی فرایندها را انجام دهد. درنهایت شاید هم از روش من برای بهبود مراحل نفوذ و حذف باگهای قبلی ابزارهای خود استفاده کنند.

توماس: با توجه به این حقیقت که ظاهرا اپل توانایی پچ کردن Checkm8 را ندارد، احتمالا مجرمان سایبری در صورت در اختیار داشتن مجموعهای از ابزارهای نفوذ، توانایی دسترسی به دستگاههای بسیار زیادی را خواهند داشت.

دن: در نتیجه دستاورد جدید را نمیتوان یک توسعهی ساده دانست و باید از آن بهعنوان یک روش انقلابی یاد کرد.

axi0mX: من تصور نمیکنم Checkm8 ابزاری بیش از تواناییهای گذشتهی مجرمان سایبری در اختیار آنها بگذارد. درواقع شاید تنها در گذشته، نفوذ با روشی متفاوت انجام میشد و ابزار جدید، توانایی خاصی در اختیار آنها قرار نمیدهد.

دن: دربارهی تراشههای جدید چه نظری دارید که از اجرای Checkm8 جلوگیری میکنند؟ آیا فردی میتواند با تغییر بخشهایی از ابزار شما، آن تراشهها را هم دور بزند؟

axi0mX: تصور نمیکنم چنین کاری ممکن باشد. تغییراتی در تراشههای جدید ایجاد شده است که آنها را غیر قابل بهرهبرداری و نفوذ میکند. من تنها میدانم که خودم توانایی نفوذ به تراشههای جدید را ندارم. من از باگهای متعدد در طراحی روش نفوذ استفاده میکنم. برخی از باگها نیز اهمیت بالایی ندارند، اما برای دسترسی به باگهای مهمتر استفاده میشوند. بههرحال اپل فعالیتهای متعددی برای رفع باگها انجام داده است و طبق اطلاعات من، نمیتوان بهرهبرداری زیادی از آنها داشت.

دن: در نتیجه شما احتمال نمیدهید که Checkm8 با کمی تغییر برای نفوذ به آیفونهای جدیدتر استفاده شود؟

axi0mX: من نمیگویم که چنین عملیاتی کاملا غیرممکن خواهد بود. بهعلاوه هکرهای حرفهای زیادی اکنون در دنیای امنیت حضور دارند. همهی رخدادها ممکن هستند، اما از نظر من چنین فعالیتی کمی سخت بهنظر میرسد. من تنها میدانم که خودم توانایی انجام این کار را ندارم، اما شانس آن همیشه وجود دارد.

انقلاب جیلبریک

توسعهدهندهی Checkm8 در پایان مصاحبه نکاتی را برای اطلاعرسانی بیشتر پیرامون فرایند نفوذ و استفاده از جیلبریک بیان میکند. او توضیحاتی را هم در ارتباط با لایههای امنیتی اپل ارائه میدهد که در ادامه به آنها اشاره میکنیم. مطالبی که در ادامه میخوانید، از زبان axi0mX نوشته شدهاند.

اپل همیشه انجام جیلبریک را دشوار کرده است. چنین فعالیتهایی در چند سال گذشته آسانتر بودند. پیش از سال ۲۰۱۶، روشهای متعدد جیلبریک وجود داشت و اکثر آنها هم آسان بودند. درواقع افراد زیادی توانایی جیلبریک کردن دستگاههای هوشمند اپل را داشتند. از زمان عرضهی iOS 9، شرایط فرق کرد و جیلبریکها دیگر پایداری همیشگی را نداشتند و در بسیاری از اوقات هم قابل اعتماد نبودند. درنتیجه کاربر پیش از اجرایی شدن فرایند خود، باید مراحل متعددی را طی میکرد.

با تغییر ساختار امنیتی اپل، درواقع بهمرور فرایند جیلبریک به کاری دشوار و غیر قابل دسترس برای اکثر افراد تبدیل شد. شما نمیتوانستید حتی یک گوشی قدیمی را جیلبریک کنید و پس از شخصیسازی، فعالیتهایی همچون نصب نرمافزارهای متفرقه یا کارهای دیگر را انجام دهید. افراد در آن سالها مرگ جیلبریک را پیشبینی میکردند، چون دیگر کاربردها و قابلیتهای گذشته را نداشت.

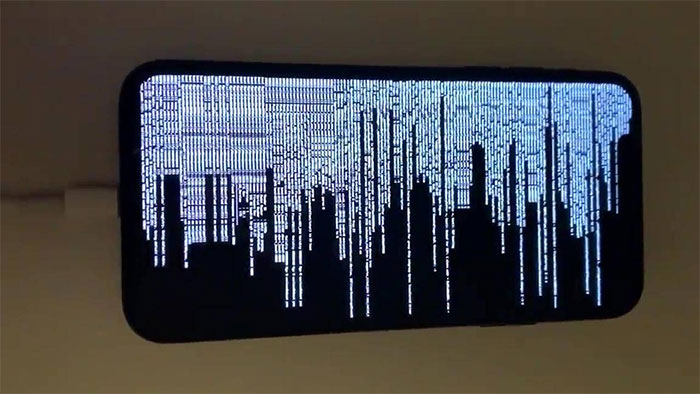

اکنون نکتهی جذاب در Checkm8، قابلیتی است که در اختیار کاربران قرار میگیرد. آنها حتی میتوانند یک گوشی تقریبا جدید مانند آیفون X را با روش جدید و با اجرای هر نسخه از iOS، جیلبریک کنند. امروز هر کسی میتواند با اتصال گوشی هوشمند خود به کامپیوتر و طی کردن مراحلی ساده، تعداد زیادی از دستگاههای اپل را در زمان کوتاه جیلبریک کند.

البته کاربران هنوز نمیتوانند با ابزارهایی همچون Cydia یا موارد مشابه و استفاده از روش نفوذ جدید، دستگاههای خود را بهصورت کامل جیلبریک کنند، اما این قابلیت هم بهزودی عرضه میشود. درنتیجه شما میتوانید در هر زمان دستگاه خود را جیلبریک و همچنین از جدیدترین نسخهی نرمافزارها استفاده کنید. در رویکردهای قبلی، کاربر باید با نسخهای قدیمی از سیستمعامل و نرمافزار کار میکرد تا آسیبپذیریهای مورد نیاز برای جیلبریک، در آن وجود داشته باشند.

روش جذاب و امن

همانطور که گفته شد، با روش جدید میتوان از آخرین نسخهی iOS در کنار جیلبریک استفاده کرد. درنتیجه کاربر میتواند هر نسخهی مورد نظر از سیستمعامل را در اختیار داشته باشد که جدیدترین پچهای امنیتی هم در آن حضور دارند. درنهایت نیازی به کار کردن با نسخههای قدیمی حاوی آسیبپذیری امنیتی نیست و برای آماده شدن جیلبریکها هم نباید صبر کنید. درنتیجه فرایند جیلبریک برای افراد بیشتری در دسترس خواهد بود و امنیت بیشتری هم دارد. همین امنیت یکی از دستاوردهای جذاب روش جدید برای من است.

دستهی کوچکی از مردم عملیات جیلبریک را روی گوشیهای هوشمند خود انجام میدهند. بسیاری از آنها تنها بهخاطر جنبههای سرگرمی و ایجاد تغییرات جزئی در سیستمعامل و نرمافزارهای iOS، آیفون یا آیپد را جیلبریک میکنند. دستهای دیگر با جیلبریک کردن بهدنبال اجرای فرایندهای امنیتی هستند. بهعنوان مثال شما تصور میکنید که حساب کاربری ایمیلتان هک شده است و برای شناسایی روش نفوذ و عملیات رخ داده در گوشی، نیاز به فایلهای سیستمی همچون ذخیرهسازی یا لاگ تغییرات دارید. برای دسترسی به چنین فایلهایی، باید به لایههای زیرین سیستم دست پیدا کنید که تنها از طریق جیلبریک ممکن خواهد بود.

در سالهای گذشته کاربران نمیتوانستند آیفون خود را با آخرین نسخه از iOS جیلبریک کنند. آنها باید منتظر ارائهی جیلبریک برای نسخهی کنونی سیستمعامل میشدند تا امکان پیادهسازی نهایی آن را داشته باشند. اکنون و با روش جدید، شرایط تغییر کرده است. کاربران میتوانند با اجرای Checkm8 به فایلهای سیستمی دسترسی پیدا کنند و یک کپی از آنها را برای بررسی نگه دارند.

نظارت زنده

برخی از کاربران جیلبریک را با هدف نظارت زنده بر عملیات مجرمان سایبری یا هر رخداد مشابه دیگر انجام میدهند. تصور کنید گوشی شما به محض مرور یک وبسایت، اطلاعاتی را به وبسرورهای متعدد ارسال کرده و فایلهایی را از آنها دریافت میکند. اگر نظارت زندهای بر رخدادها داشته باشید، همهی این فرایندها را مشاهده میکنید. اپل امکان مشاهدهی زندهی رخدادها را به کاربر نمیدهد و درنتیجه برای انجام رویکردهای مذکور، باید دستگاه خود را جیلبریک کنید.

با استفاده از روش Checkm8 میتوان دستگاه را در هر زمان مورد نیاز جیلبریک کرد و نظارت زندهای بر رخدادهای آن انجام داد. میتوان این کار را یک مرتبه یا به دفعات تکرار کرد. شاید با نظرات زندهی رخدادهای گوشی هوشمند، متوجه ارسال ترافیک به مقاصد نامشخص شوید و بتوانید از ادامهی حمله یا نفوذ مجرمان سایبری جلوگیری کنید. بههرحال چنین رخدادی قبلا در نسخههای بهروز iOS ممکن نبود.

نکات بالا، کاربردهایی جذاب از روش جیلبریک جدید بودند. جامعهی جیلبریک iOS هنوز اعضای زیادی دارد و قطعا از ابزارهای جدید سود خواهند برد. بهعلاوه محققان امنیتی که قصد بررسی امنیت iOS یا اپلیکیشنها را دارند، از Checkm8 کاربردهای مناسبی استخراج خواهند کرد.

.: Weblog Themes By Pichak :.